9

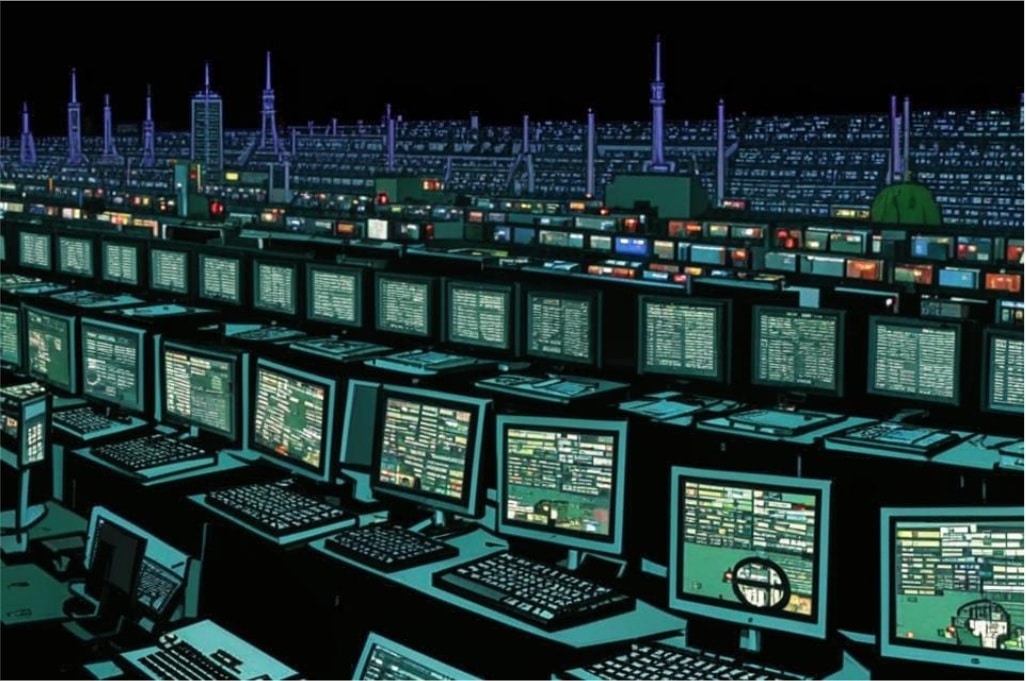

Każdy, kto ma do czynienia ze złośliwym oprogramowaniem, trojanami i hakerami, prawdopodobnie prędzej czy później natknie się na termin „boty” i pytanie, czym jest botnet.

Odpowiedź na pytanie: Czym jest botnet?

Terminy takie jak „bot” i „botnet” są często używane w związku z atakami hakerów, systemami ochrony komputerów & Co. Jednak bardzo niewiele osób wie, co te terminy faktycznie oznaczają.

- Termin „bot” pochodzi od angielskiego słowa „robot”, które tłumaczy się jako „robot”. „Botnet” jest zatem siecią składającą się z kilku robotów.

- Jednak te roboty nie są maszynami jak w filmach, ale oprogramowaniem lub programem. Jest on przemycany do systemu niezauważony, a następnie może łączyć się z innymi botami na innych urządzeniach i tworzyć botnet.

- Nie dotyczy to tylko urządzeń takich jak laptopy czy komputery PC. Telewizory Smart TV, drukarki lub systemy takie jak Alexa również mogą zostać zainfekowane i stać się częścią sieci.

- Boty są zwykle przemycane niezauważone. Na przykład za pośrednictwem zainfekowanej strony internetowej, wiadomości e-mail ze złośliwym załącznikiem lub za pośrednictwem nowo zainstalowanego programu.

- Ponadto, chociaż boty są częścią sieci, wykonują bardzo specyficzne indywidualne zadania. Aby to zrobić, potrzebują połączenia z Internetem i włączonego systemu.

- Boty uzyskują na przykład dostęp do danych z Twojego systemu, a następnie przesyłają je dalej. Możesz się chronić, unikając podejrzanych wiadomości e-mail i stron internetowych oraz instalując złośliwe oprogramowanie.

Zagrożenia i obszary zastosowania botnetów

Botnet stanowi poważne zagrożenie dla użytkowników i firm, ponieważ może być wykorzystywany do licznych działań przestępczych. Jednym z największych zagrożeń jest niewłaściwe wykorzystanie zainfekowanych urządzeń do cyberataków. Poszkodowani często nawet nie zdają sobie sprawy, że ich system stał się częścią takiej sieci.

- Szczególnie częstym obszarem zastosowań botnetów są ataki DDoS (Distributed Denial of Service). Polegają one na jednoczesnym atakowaniu strony internetowej lub serwera przez tysiące zainfekowanych urządzeń w celu ich przeciążenia i sparaliżowania. Takie ataki są wykorzystywane w szczególności do zakłócania usług online lub egzekwowania żądań okupu.

- Ponadto cyberprzestępcy wykorzystują botnety do zautomatyzowanych oszustw, na przykład poprzez wysyłanie masowych wiadomości spamowych lub fałszywych kliknięć reklamowych, które nielegalnie generują przychody dla operatorów. Kradzież wrażliwych danych, takich jak hasła lub dane kart kredytowych, jest również powszechnym obszarem działania.

- Nowoczesne botnety są również w stanie potajemnie wydobywać kryptowaluty (tzw. cryptojacking), wykorzystując moc obliczeniową zainfekowanych urządzeń. Prowadzi to do znacznego obciążenia systemu i może poważnie ograniczyć wydajność komputerów i innych urządzeń sieciowych.