11

Quien se ocupe de software malicioso, troyanos y hackers, tarde o temprano se topará con el término «bots» y con la pregunta de qué es una botnet.

Respuesta a la pregunta: ¿Qué es una botnet?

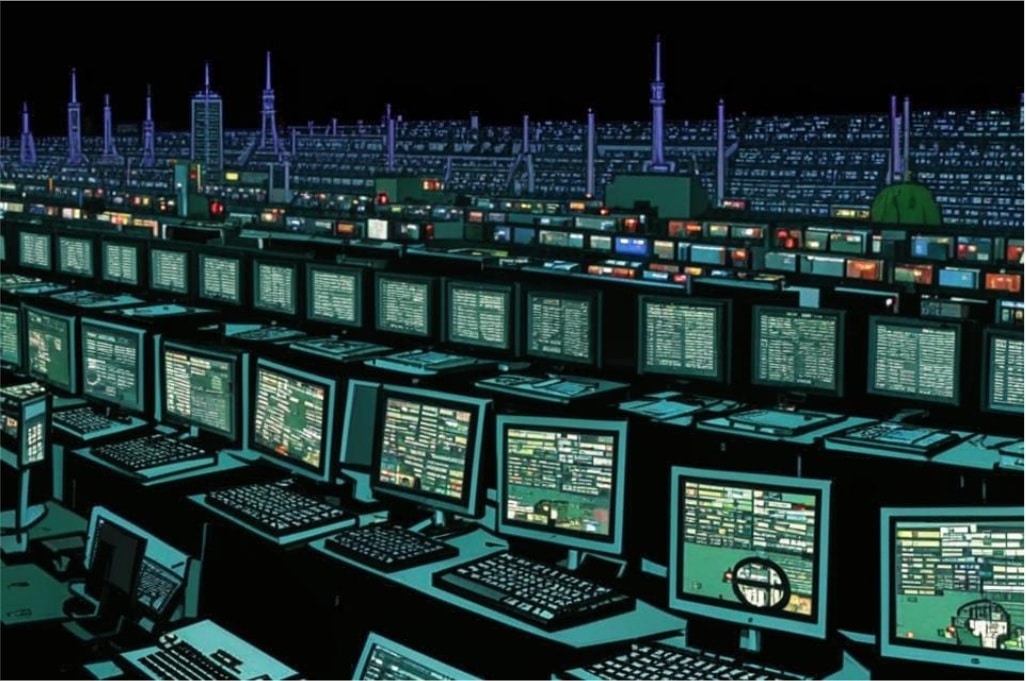

En relación con los ataques de hackers, los sistemas de protección de ordenadores y similares, a menudo se utilizan términos como «bot» y «botnet». Sin embargo, muy poca gente sabe lo que significan.

- El término «bot» deriva de la palabra inglesa «robot», que se traduce como «robot». Por lo tanto, una «botnet» es una red compuesta por varios robots.

- Estos robots no son máquinas como en las películas, sino un software o un programa. Este se introduce en un sistema sin que se note y puede conectarse con otros bots en otros dispositivos y formar una botnet.

- Esto no solo afecta a dispositivos como ordenadores portátiles u ordenadores personales. También pueden infectarse televisores inteligentes, impresoras o sistemas como Alexa y formar parte de la red.

- Los bots suelen introducirse sin que nos demos cuenta. Por ejemplo, a través de un sitio web infectado, de un correo electrónico con un archivo adjunto infectado o de un programa recién instalado.

- Además, aunque los bots forman parte de una red, realizan tareas muy específicas de forma individual. Para ello, necesitan una conexión a Internet y un sistema encendido.

- Los bots, por ejemplo, extraen datos de su sistema y luego los reenvían. Puede protegerse evitando correos electrónicos y sitios web sospechosos e instalando un software malicioso.

Peligros y áreas de aplicación de las redes de bots

Una botnet representa una amenaza considerable para los usuarios y las empresas, ya que puede utilizarse para numerosas actividades delictivas. Uno de los mayores riesgos es el uso indebido de dispositivos infectados para ciberataques. A menudo, los afectados ni siquiera se dan cuenta de que su sistema se ha convertido en parte de una red de este tipo.

- Un ámbito de aplicación especialmente frecuente de las redes de bots son los ataques DDoS (Distributed Denial of Service). En estos ataques, miles de dispositivos infectados atacan simultáneamente un sitio web o un servidor para sobrecargarlos y paralizarlos. Estos ataques se utilizan de forma selectiva para interrumpir servicios en línea o para exigir el pago de un rescate.

- Además, los ciberdelincuentes utilizan botnets para estafas automatizadas, como el envío masivo de correos basura o clics publicitarios falsos, que proporcionan ingresos ilegales a los operadores. El robo de datos sensibles, como contraseñas o datos de tarjetas de crédito, también es una práctica habitual.

- Las redes de bots modernas también son capaces de minar criptomonedas en secreto (lo que se conoce como criptojacking) aprovechando la potencia de cálculo de los dispositivos infectados. Esto provoca una carga considerable en el sistema y puede limitar en gran medida el rendimiento de los ordenadores y otros dispositivos conectados en red.